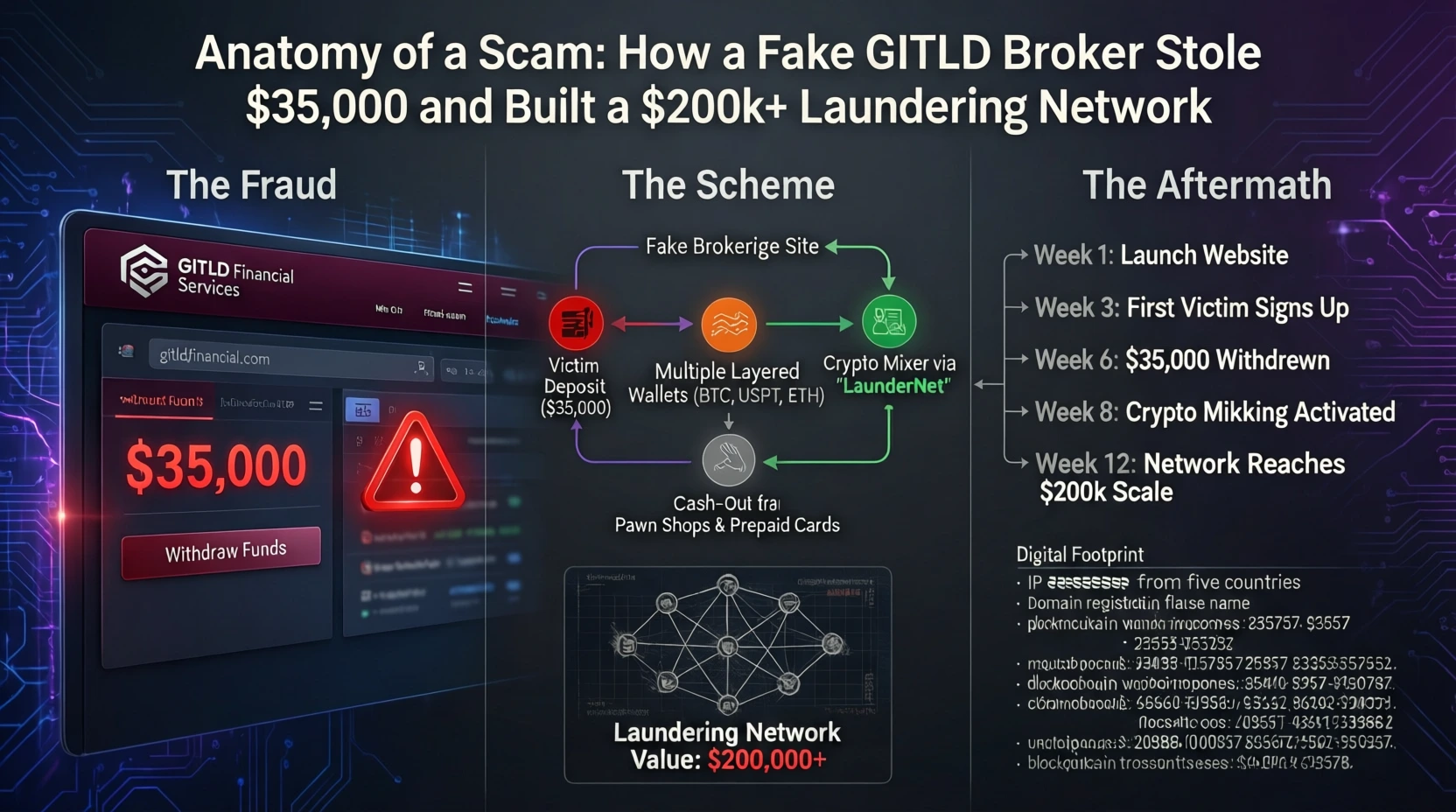

Анатомия скама: Как фальшивый брокер GITLD украл $35,000 и построил сеть отмывания на $200k+

15

Автор: [Михаил Тарасов], специалист по цифровой форензике

Дата: 2 февраля 2026

Время чтения: 7 минут

Теги: #CryptoScam #Forensics #BlockchainAnalysis #Investigation #GITLD

В цифровой форензике есть “золотой час” – время сразу после кражи, когда следы еще горячие. Но чаще всего клиенты приходят, когда деньги уже ушли, а “менеджеры” требуют доплату. Сегодняшний кейс – классическая иллюстрация того, как работают современные криптомошенники: от психологической обработки до сложной цепочки отмывания средств в блокчейне Tron.

В этом расследовании я покажу, как именно брокер-призрак GITLD обманывает инвесторов, куда на самом деле уходят деньги и почему цифры на экране вашего личного кабинета не значат ровным счетом ничего.

Пролог: “Успешный успех” и внезапный долг

Клиент обратился ко мне с типичной историей. В период с июля по ноябрь 2025 года он инвестировал в брокерскую платформу GITLD (домены ops.gitld.org, gitld.org).

Входные данные:

- Легенда: Брокер с “уникальными условиями” и персональным менеджером (некий Алексей Каликанов).

- Инвестиции: $35,372 в USDT (Tether) через сеть TRC20.

- Иллюзия: В личном кабинете баланс вырос до внушительных $152,986.

- Капкан: При попытке вывода средств счет был заблокирован. “Менеджер” потребовал оплатить “налог на прибыль” и комиссию.

Это классическая схема Pig Butchering (“забой свиней”) – жертву долго “откармливают” нарисованной прибылью, чтобы в финале забрать последнее.

Этап 1: OSINT-разведка. Кто такие GITLD?

Первый шаг любого расследования – проверка самой площадки. Даже беглый OSINT-анализ показал красные флаги:

- Анонимность: Домены зарегистрированы через приватные сервисы, реальных владельцев нет.

- Отсутствие лицензий: Компания не числится ни в одном реестре регуляторов (ЦБ РФ, SEC, CySEC).

- Фейковый терминал: Торговый интерфейс на сайте – это просто анимация. Котировки либо запаздывают, либо рисуются вручную администраторами.

Но самое интересное скрывалось не на сайте, а в блокчейне.

Этап 2: Блокчейн-форензика. Следуй за деньгами

Клиент предоставил хеши транзакций. Я проанализировал движение средств в сети Tron (TRC20).

Точка входа: Кошелек-сборщик

Все средства жертвы (4 перевода на общую сумму $35,372) ушли на один адрес:TJ8fpHcX5vzukEcSeDCLctYFN158ShJJRz

Анализ этого адреса через Tronscan вскрыл масштаб катастрофы:

- Активность: Кошелек создан 1 мая 2025 года.

- Массовость: 473 входящих транзакции. Это означает, что пострадавших минимум 50-100 человек.

- Оборот: Через кошелек прошло более $200,000.

Это не “ошибка менеджера” и не “технический сбой”. Это конвейер.

Layering: Цепочка отмывания

Мошенники не хранят деньги на кошельке сбора. Они используют схему Layering (расслоение), чтобы запутать следы.

С основного кошелька средства регулярно выводились на транзитный адрес:TRcmEmvdgCQaLjs6McTziCjv5L5nRRbreF

Именно этот кошелек (создан в ноябре 2025) выступал в роли “миксера”. Сюда стекались деньги десятков жертв – я зафиксировал поступления на $119,000 только за последний месяц.

Точка выхода: Конечные бенефициары

С транзитного кошелька деньги дробились и уходили на четыре основных адреса вывода. Самый крупный из них:TWA7mqX67qvtyygfHgjRrduQRkFo9VgbwD (получил ~$72,000).

Что это значит?

Деньги не лежат на “брокерском счете”. Их там никогда и не было. Как только клиент отправлял USDT, они мгновенно (в течение 24-48 часов) переводились через транзитный кошелек на личные кошельки преступников. На сайте GITLD ему просто меняли цифры в базе данных.

Этап 3: Что делать жертве? (Реальность vs Надежды)

Когда клиент видит такую картину, первый вопрос: “Можно ли вернуть?”

Честный ответ форензика: Шансы 5-10%.

Криптовалютные транзакции необратимы. Вернуть деньги можно только в одном случае: если конечные адреса (из этапа “Точка выхода”) принадлежат централизованным биржам (Binance, Bybit, OKX) с процедурой KYC (верификация личности).

Мой алгоритм действий для клиента:

- Немедленная фиксация: Скриншоты всех переписок, личного кабинета, экспорт истории чатов. Мошенники могут удалить сайт в любую секунду.

- Заявление в МВД: Подача заявления по ст. 159 УК РФ (Мошенничество). К заявлению я приложил подготовленную Техническую справку с полным раскладом по адресам и хешам. Без нее полиция часто отказывает из-за “отсутствия состава” или непонимания крипты.

- Международный запрос: Требование к следователю направить запросы в криптобиржи через Интерпол. Это единственный способ заморозить активы.

- Стоп-лосс: Категорический запрет на оплату “долга” в $136k. Это ловушка, рассчитанная на панику.

Эпилог: Цена опыта

К сожалению, клиент в данном кейсе пока занял выжидательную позицию (“подождем, что скажет полиция”), отказавшись от полного пакета документов. Это распространенная ошибка: в делах о криптомошенничестве время играет против жертвы. Каждый день промедления дает преступникам время прогнать средства через новые миксеры.

Выводы для инвесторов:

- Если брокер принимает деньги только в крипте на кошелек физлица – это скам.

- Если для вывода требуют заплатить налог/комиссию вперед – это скам.

- Реальный брокер никогда не пишет в Telegram с требованием денег.

Выводы для коллег:

Даже базовая блокчейн-разведка (TRC20/ERC20) позволяет разрушить легенду мошенников за пару часов. Наша задача – не просто найти следы, но и перевести их с языка хешей на язык уголовного кодекса.

Если вы столкнулись с подобной ситуацией или подозреваете брокера в мошенничестве – не ждите “разблокировки”. Обращайтесь за профессиональным блокчейн-аудитом. Время – ваши деньги.